【Security Hub修復手順】[APIGateway.4] API Gatewayは、AWS WAFのweb ACLと関連付ける必要があります

こんにちは!AWS事業本部のくろすけです。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[APIGateway.4] API Gateway は、WAF ウェブ ACL に関連付けられている必要があります

[APIGateway.4] API Gateway should be associated with a WAF Web ACL

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールでは、API GatewayがAWS WAFのWeb ACLが関連付けられているかを確認します。

WAFはWebアプリケーションに対する攻撃を防いでくれるソリューションです。もちろんWAFを導入することでWebアプリケーションへの全ての攻撃を防げるというわけではないですが、導入していない場合は是非導入を検討してください。

AWS WAFについて詳細な説明をお求めの方は下記記事をご参照ください。

AWS入門ブログリレー2024〜AWS WAF編〜 | DevelopersIO

修復手順

1. ステークホルダーに確認を取る

WAFの導入はWebアプリケーションの運用に大きく影響するため、ステークホルダーに以下を確認します。

- そもそもAWS WAFを導入するかどうか

- 他のWAF製品を導入しているかどうか

- AWS WAFを導入しない場合、本ルールを抑制することも検討する

- AWS WAFを導入する場合、どのようなルールを付与するか

- AWS WAFの運用はどのように行うか

2. 対象のリソースを把握する

Security Hubの結果より、対象のディストリビューションを確認します。東京リージョン(ap-northeast-1)の場合、下記URLから確認可能です。

下図赤枠部が対象のステージです。

3. AWS WAFのWeb ACLを作成する

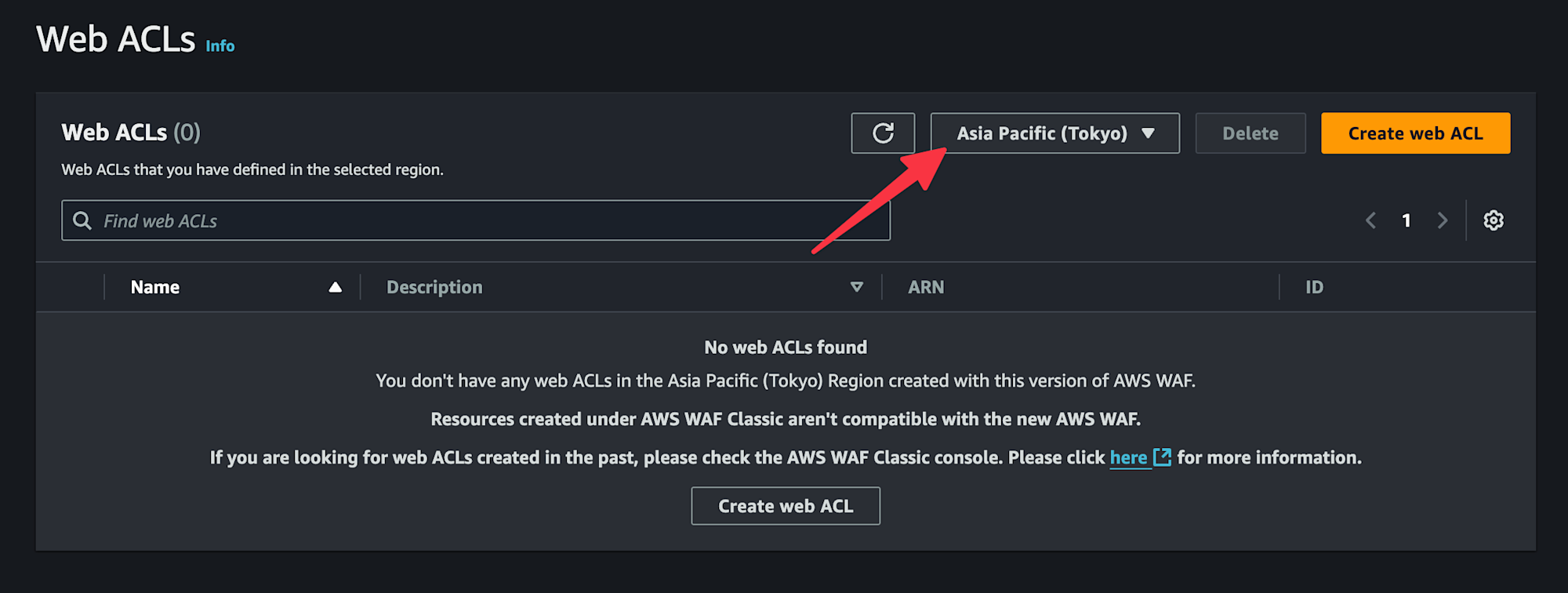

API Gatewayに関連付けられる東京リージョン(ap-northeast-1)のWeb ACLは下記URLから確認することが可能です。もし一覧にWeb ACLが存在しない場合はWeb ACLを作成してください。

Web ACLを作成する

- 上記のリンクを開く。(上記のリンクは東京リージョンのため、下記のプルダウンから作成したいリージョンを選択してください。)

- [Create web ACL] を選択。

- Web ACLの名称を [Name] に入力。

- [Associated AWS resources] に対象のAPI Gatewayを追加。

- [Next] を選択。

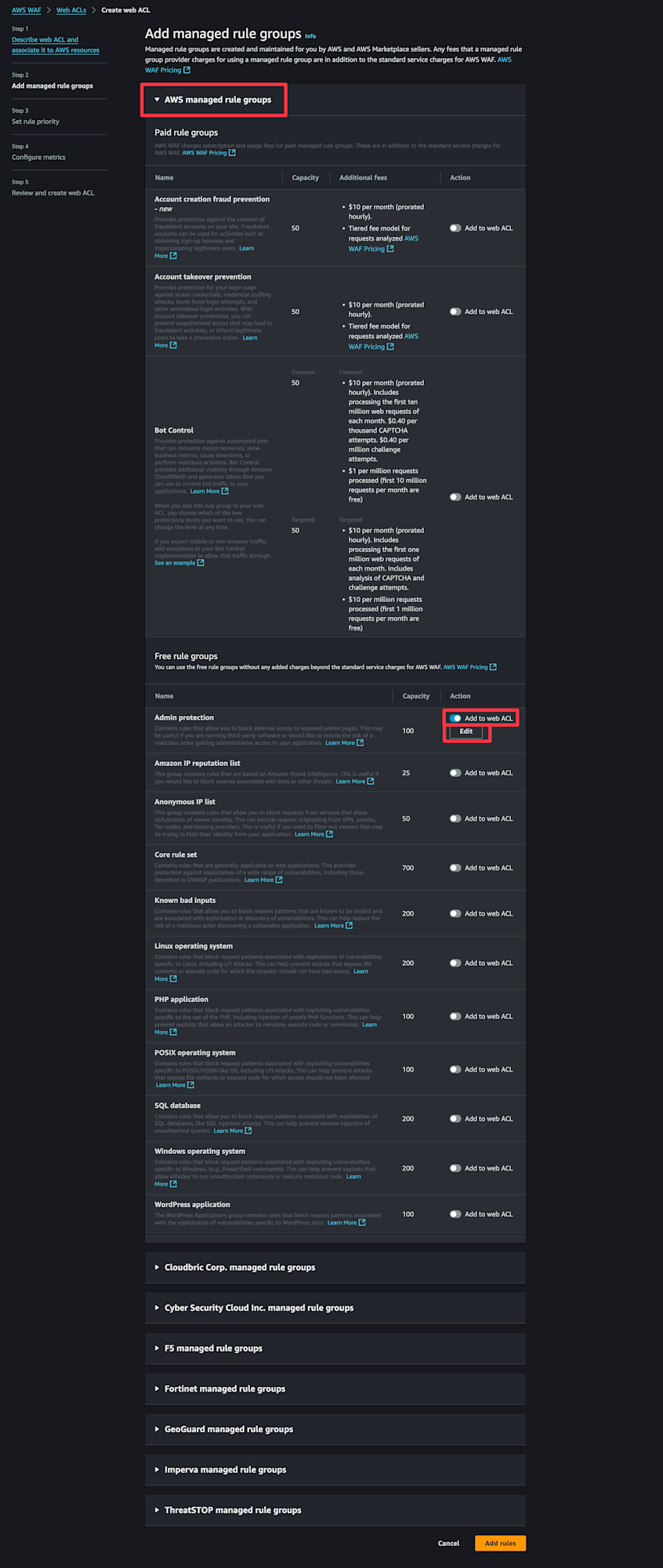

ルールグループを追加する

- [Add rules] > [Add managed rule groups] を選択。

- [AWS managed rule groups] > [Admin protection] > [Add to web ACL] を選択。

- [AWS managed rule groups] > [Admin protection] > [Edit] を選択。

- [Admin protection rules] > [AdminProtection_URIPATH] > [Override to Count] を選択。

- [Save rule] を選択。

※今回 [Override to Count] を選択していますが、これはルールグループの動作を本番稼働に移行する前などは、ルールアクションの一部またはすべてを Count にオーバーライドしてテストおよびモニタリングすることをおすすめしているためです。

- [Add rules] を選択。

- [Next] を選択。

- [Next] を選択。

Web ACLの設定を完了する

- [Next] を選択。

- [Create web ACL] を選択。

- Web ACLの作成が完了したら、最後にAPI Gatewayのコンソールで対象のAPI Gatewayに作成したWeb ACLが関連づけられていることを確認します。

以上になります!お疲れ様でした!

参考

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。

以上、くろすけでした!